ข้อมูลส่วนนึงได้มาจาก Panda Adaptive Defense 360 และอีกส่วนนึงก็มาจาก Threat Lab ของ WatchGuard

ข้อมูลจาก Lab ระบุว่าตอนนี้สามารถระบุและหยุดการทำงานที่ซับซ้อนของ Fileless Malware Loader ได้แล้ว ก่อนที่มัลแวร์ตัวนี้จะเข้าไปดำเนินการโจมตีเหยื่อ จากการวิเคราะห์โดยละเอียด พบว่ามีช่องโหว่ล่าสุดของเบราว์เซอร์ที่มัลแวร์มีการใช้ช่องทางนี้ทำการโจมตี

พฤติกรรมของมัลแวร์

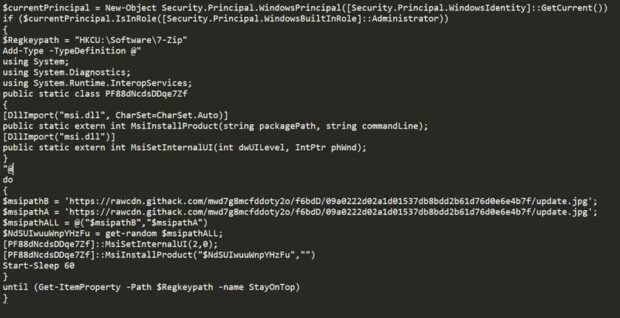

การโจมตีที่ทาง WatchGuard วิเคราะห์นี้ ตัวมัลแวร์ใช้หน่วยความจำในการรัน JavaScript และ PowerShell เพื่อดำเนินการโจมตีใส่เหยื่อด้วยเทคนิคขั้นสูง ซึ่งจากการตรวจสอบไม่พบว่ามาจากไดรฟ์จัดเก็บข้อมูลภายในของเหยื่อเอง และมัลแวร์ตัวนี้สามารถหลบเลี่ยงการตรวจสอบจาก Anti-Virus ในปัจจุบัน จากหลายๆค่ายได้อย่างง่ายดาย โดยมัลแวร์จะอาศัยอยู่ในหน่วยความจำของเหยื่อเป็นหลัก โดยการโจมตีจะเริ่มดำเนินการผ่าน JavaScript ที่ฝั่งอยู่ในเว็บไซต์ที่เป็นอันตราย ซึ่งเบราว์เซอร์จะทำการเรียกใช้ JavaScript โดยอัตโนมัติเมื่อเปิด Website ดังกล่าว ตัว JavaScript จะทำการเข้ารหัส script และใช้ชื่อในการโจมตีนี้ว่า ReflectivePEInjection ซึ่งเป็น Mode ที่ได้รับความนิยมจาก Powersploit Attack การทำงานของ ReflectivePEInjection นี้จะทำการส่งไฟล์สำหรับรันไปไว้ใน Libraries และรันโปรเสจในเครื่องแบบซ่อนตัว ซึ่งช่วยให้หลบหลีกการตรวจจับของ Antivirus ที่มีในเครื่องได้ หลังจากนั้นก็จะรัน script PowerShell ที่มีการคุยผ่าน 3 Binaries Portable ที่เข้ารหัสไว้ ในแต่ล่ะไบนารี่นั้นจะมีการทำงานที่แตกต่างกันเพื่อเพิ่มช่องโหว่ช่วยให้มัลแวร์สามารถทำงานได้อย่างเต็มที่

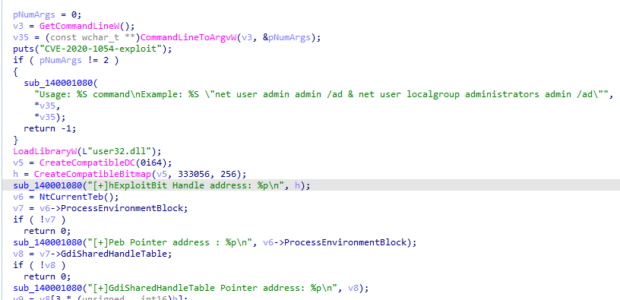

CVE-2020-1054 : เป็นช่องโหว่ที่หน่วยความจำในไดร์เวอร์ ของเคอร์เนลวินโดว์ที่ทำการควบคุม bitmap image file สำหรับการ enable สิทธิ์ในระบบ การโจมตีนี้จะไปทำการ Triggers โดยให้ทำการสร้าง bitmap image ใหม่และเปลี่ยนระดับสิทธิ์ในระบบโดยผ่าน shellcode

CVE-2019-1458 : เป็นช่องโหว่ในการยกระดับสิทธิ์ที่คล้ายกับในไดร์เวอร์ Win32k Windows โดยการโจมตีนี้ใช้ประโยชน์จาก API NtUserMessageCall ซึ่งจะทำให้ Windows switching function เสียหายและมัลแวร์จะคัดลอก publicly available proof of concept มาใส่ในตัวเองและทำงานแทน ส่งผลให้ตัวเองสามารถใช้งาน script ได้

CVE-2019-0808 : ยังเป็นอีกช่องโหว่ในการเพิ่มสิทธิ์พิเศษในไดร์เวอร์ Win32K Windows โดยการใช้ประโยชน์จากการพยายามที่จะติดตั้งไฟล์ที่มีการเพิ่มระดับสิทธิ์ในระบบ นอกจากนี้นักวิจัยยังพบอีกว่ามีช่องโหว่ CVE-2019-5786 ทำงานควบคู่กับ CVE-2019-5786 เป็นช่องโหว่ Sandbox-Escape สำหรับการใช้เพิ่มระดับสิทธิ์ ใน Google Chrome มีโอกาสทำให้ผู้โจมตีสามารถตรวจสอบกระบวนการทำงานของช่องโหว่นี้ได้หากเป็นรุ่นเก่า จึงควรที่จะอัพเดทเบราว์เซอร์ให้ล่าสุดเพื่อป้องกัน

การป้องกัน

การสร้างมัลแวร์โจมตีเหล่านี้ล้วนประสบความสำเร็จสำหรับมุมมองของแฮกเกอร์ ซึ่งสามารถเข้าถึงเครื่องของเหยื่อได้และยังสามารถดาวน์โหลดมัลแวร์อื่นๆหรือบอทเน็ตหรือโทรจันเข้าไปในระบบได้จากระยะไกล ซึ่งหากจะทำการป้องกันอย่างมีประสิทธิ์ภาพและลดความเสี่ยงเหล่านี้ควรใช้การป้องกันแบบ Strong EDR (Endpoint Detection and Response) คือการป้องกันแบบเข้มงวดด้วยการทำงานเชิงตรวจสอบและตอบสนอง หลังจากวิเคราะห์พฤติกรรมที่น่าสงสัยและเป็นอันตราย โดยใช้คู่กับ EPP (Endpoint Protection) ที่สามารถวิเคราะห์ไฟล์ทั้งหมดในเครื่องและหน่วนความจำและต้องสามารถยืนยันแบบ 100%เมื่อพบมัลแวร์

นอกจากนี้ยังมีเครื่องมือป้องกันแบบเป็นชั้นๆ ที่สามารถระบุและบล็อกคำสั่งและควบคุมมัลแวร์ การป้องกันแบบชั้นเดียวไม่สามารถบล็อกมัลแวร์ที่ทำการบุกรุกได้ทั้งหมด ซึ่งการใช้งาน EDR ที่กล่าวไปด้านบนยังจำเป็นต้องมีชั้นที่มีการรักษาความปลอดภัยด้วยบริการอื่นๆ เช่น Firewall DNS และ IPS ที่สามารถตรวจสอบและป้องกัน botnet ที่คอยสั่งเครื่องที่เป็นเหยื่อออกไปโจมตีระบบ ซึ่งไฟร์วอลล์สามารถควบคุมการเชื่อมต่อ และบล็อคการควบคุมจากผู้ร้ายได้ ถือได้ว่าเป็นแนวป้องกันที่เพิ่มความแข็งแกร่งให้กับองค์กร และยังช่วยจำกัดความสามารถของมัลแวร์และลดการแพร่กระจายไปยังเครื่องอื่นๆในระบบได้เป็นอย่างดี

หากต้องการข้อมูลเพิ่มเติมหรือสนใจผลิตภัณฑ์เรามีพันธมิตรพร้อมให้คำปรึกษา ติดต่อแผนก Marketing

![]() 02-2479898 ต่อ 87

02-2479898 ต่อ 87