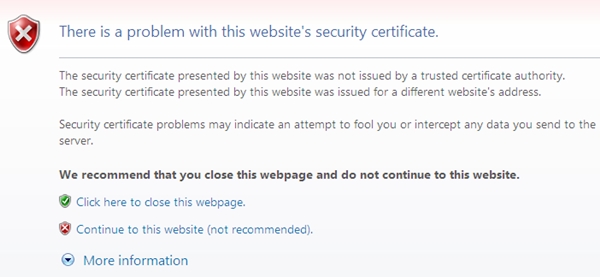

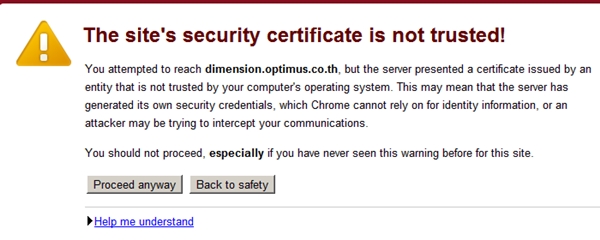

เมื่อเราเปิดใช้ Authentication page ใน XTM เราจะได้รับคำถามจากผู้ใช้แทบจะทันที ถามว่า “จะทำให้ HTTPs warning page หายไปได้หรือไม่”

HTTPs warning ใน Browser นั้นเตือนขึ้นมาเพราะ XTM ใช้ Self signed certificate หากต้องการให้ Warning หายไป เราก็ต้องไปซื้อ “Signed certificate” มาติดตั้งให้กับ XTM ซึ่ง Certificate จะซื้อจากไหน ราคาเท่าไหร่ ลองค้นจาก google ใช้คำว่า “Buy SSL certificate”

ขั้นตอนของการยื่นคำขอ-ซื้อ-ติดตั้ง Certificate มีอยู่ 3 ขั้นตอน

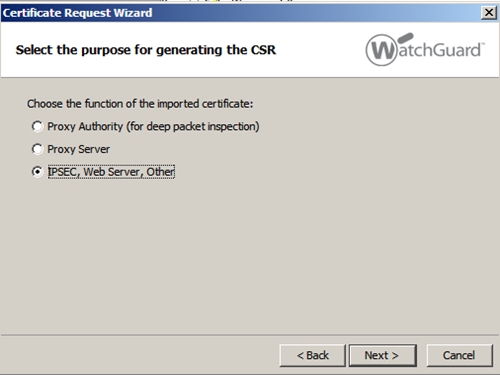

1. สั่งให้ XTM สร้างไฟล์ CSR (Certificate Signing Request) ขึ้นมาก่อน และส่งให้กับผู้ขาย Certificate หรือ CA – Certificate Authority

2. CA ส่ง Certificate กลับมาให้เรา เราก็จะนำมาติดตั้งที่ XTM

3. สั่งให้ XTM เลิกใช้ Self signed certificate และหันมาใช้ Certificate ที่เราติดตั้งลงไป

การสร้าง CSR

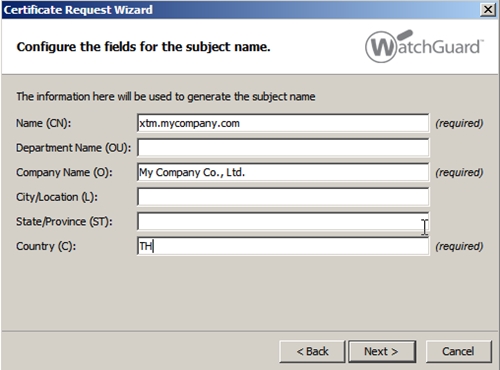

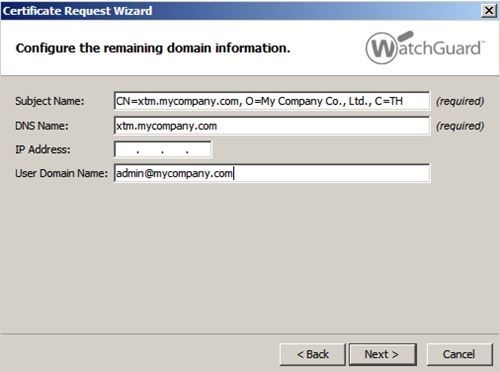

เริ่มจากตัดสินใจก่อนว่า URL ที่เราจะ Redirect user มาที่ web captive portal เพื่อ Login นั้น จะเป็น URL อะไร เช่น Domain ของเราคือ mycompany.com และเราต้องการให้ Redirect URL เป็น xtm.mycompany.com

ให้ดูที่ DNS ในระบบว่า เรามี A record บน DNS ทีจะชี้กลับมาที่ IP ของ XTM เช่น เวลาผู้ใช้ที่ยังไม่ได้ Login พิมพ์ URL ว่า www.google.com เขาจะถูก Redirect มาที่ https://xtm.mycompany.com:4100 เราจะต้องมั่นใจว่า DNS จะให้คำตอบว่า xtm.mycompany.com นั้นเป็นหมายเลข IP ของ XTM (ส่วนใหญ่จะเป็น IP ของ Trusted interface ของ XTM)

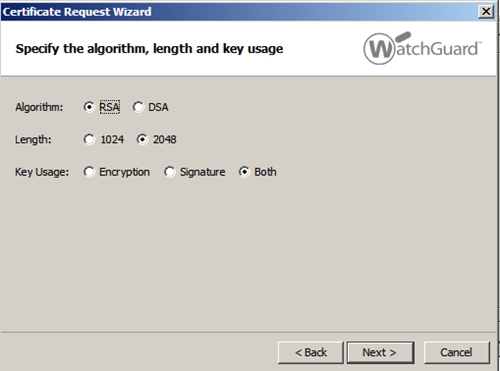

เมื่อ URL เลือกแล้ว DNS ก็จัดแล้ว ก็เริ่มสร้าง CSR โดยเปิด FSM (Firebox System Manager) และไปที่เมนู View -> Certificates… และกดปุ่ม Create Request

จุดสำคัญของการป้อนข้อมูลเพื่อสร้าง CSR ก็อยู่ที่ Domain ของ CN เพราะทาง CA เขาก็จะติดต่อกับ Mail address ของ Domain ตามที่เราป้อนเท่านั้น ดังนั้น Domain ที่จะป้อนเป็น CN ก็จะต้องมีตัวตน ติดต่อได้ ซึ่งก็มักจะเป็น Domain ของบริษัทนั่นเอง

เป็นความคิดที่ดีที่จะเว้นช่อง IP Address เอาไว้ไม่ระบุ เพื่อให้ Certificate ที่จะขอนั้น ไม่ผูกติดกับหมายเลข IP เลขใดเลขหนึ่ง ซึ่งจะทำให้ Certificate นั้นใช้ได้กับ IP ของ External interface หรือ Trusted interface ขอเพียงแต่ให้ Request URL ที่ Browser จะถูก redirect ไปนั้น เป็น xtm.mycompany.com ก็พอแล้ว

ที่แสดงเป็นข้อความที่อ่านไม่ออกนี้ ก็คือ CSR ที่เราจะส่งให้กับ CA นั่นเอง

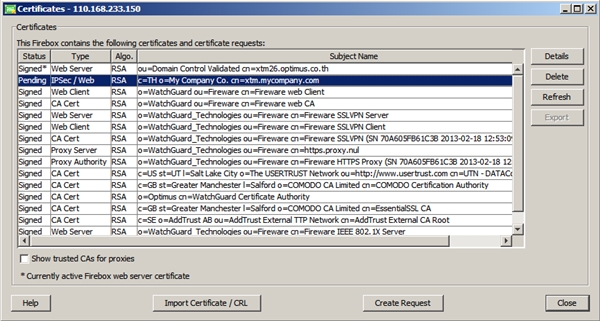

เมื่อสร้าง CSR เรียบร้อย จะเห็นว่า มีบรรทัดใน Certificates ที่แสดงสถานะเป็น Pending นั่นคือ Request ที่ถูกสร้างออกไปแล้ว และรอการติดตั้ง Certificate

ในกรณีใด ๆ ที่เราต้องการจะสร้าง CSR ขึ้นมาใหม่ ก็ทำได้ทุกเมื่อ ทุก ๆ CSR ก็จะกลายเป็นบรรทัด Pending ขึ้นมาใหม่ บรรทัดไหนที่ไม่ใช้ (ไม่ใช่ CSR ตัวที่เราส่งให้กับ CA) เราก็ลบบรรทัดนั้นออกได้ โดยกดปุ่ม Delete

รับ Certificate จาก CA มาติดตั้งใน XTM

คุณอาจจะติดต่อซื้อ Certificate จาก Intermediate CA ดังนั้น คุณจะได้รับ Certificate มาอย่างน้อยก็ 3 ไฟล์ ได้แก่

1. ไฟล์ Root certificate เป็น Certificate ของ CA ที่เป็นพ่อของ Intermediate

2. ไฟล์ Intermediate certificate เป็น Certificate ของ CA ที่คุณติดต่อด้วย

3. ไฟล์ Certificate ของ XTM

สิ่งที่คุณจะต้องทำ “อย่างเป็นขั้นตอน” คือ Import Certificate ของ Root ตามด้วย Intermediate และตามด้วย Device โดยกดปุ่ม Import Certificate จาก FSM

หลังจากที่ Import device certificate เข้าไปใน XTM แล้ว คำว่า Pending จะต้องหายไป เปลี่ยนเป็นคำว่า Signed ขึ้นมาแทน

จากจุดนี้ ถ้าเราลองเปิดเข้าไปดูที่ Web captive portal พอร์ต 4100 จะเห็นว่า Browser จะยังคงแสดง HTTPs warning อยู่ เพราะ XTM ยังไม่ได้หันมาใช้ certificate ตัวใหม่

สั่งให้ XTM เปลี่ยนมาใช้ Signed certificate

โดยใช้ Policy manager

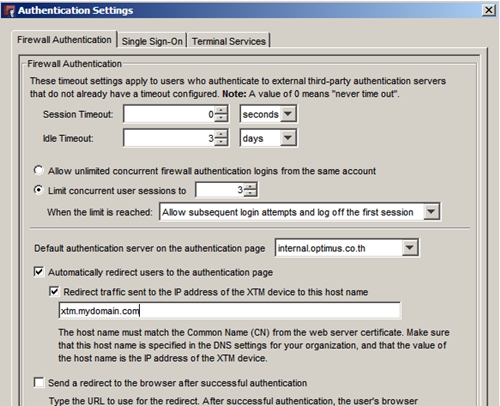

1. เข้าไปที่เมนู Setup -> Authentication -> Authentication settings ในช่อง “Redirect traffic sent to the IP…” ให้ป้อน URL ตามที่ได้ติดตั้ง Certificate ไป

ในช่องนี้ เป็นการแจ้ง XTM ว่า ให้ Redirect browser ไปที่ URL แทนที่จะเป็นหมายเลข IP

2. ที่เมนู Setup -> Authentication -> Web server certificate ให้เลือกใช้ certificate ที่ติดตั้งเข้าไป เป็นอันว่าจบขบวนการติดตั้ง certificate ลองเข้าไปดู HTTPs (พอร์ต 4100) อีกครั้ง จะพบว่า ไม่มีคำเตือนอีกต่อไปแล้ว

ข้างต้นเป็นขั้นตอนการติดตั้ง Device certificate ในกรณีของ Wildcard certificate ซึ่งมี CSR เดียว, Private key เดียว, และ Certificate เดียว ที่จะต้องนำไปใช้หลายอุปกรณ์ภายใต้ Domain เดียวกัน

สิ่งที่ควรทราบคือ XTM เป็นอุปกรณ์ที่มีความปลอดภัยสูง ดังนั้น Fireware OS บน XTM จึงไม่เปิดโอกาสให้เราสามารถอ่าน Private key กลับออกมาจากอุปกรณ์ได้ ดังนั้น เราจึงจำเป็นจะต้องเตรียม Certificate ด้วยอุปกรณ์หรือซอฟต์แวร์อื่น ที่เปิดให้เราสามารถอ่าน Private key กลับออกมาได้ และสามารถนำ Private key นั้นไปติดตั้งต่อให้กับอุปกรณ์อื่น ๆ ได้

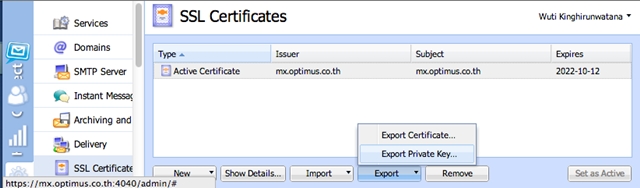

ยกตัวอย่างเช่น เราสร้าง CSR ด้วย Kerio Connect จากนั้น ก็ส่ง CSR เพื่อไปขอ CER เมื่อได้ CER มาแล้วก็นำมาติดตั้งใน Kerio Connect ทดสอบว่า CER นั้นใช้งานได้ถูกต้อง แล้วจึง Export Private key ออกมาตามรูปด้านล่าง

การติดตั้ง Wildcard certificate บน XTM โดยไม่มีการสร้าง CSR ก่อน เราสามารถทำได้ ด้วยขั้นตอนที่ไม่แตกต่างจากเดิมมากนัก

1. ติดตั้ง Certificate ของ Root CA และ Intermediate CA ลงไปก่อน

2. ให้ประกอบ CER และ Private key (ที่ได้มาจากอุปกรณ์อื่น) เข้าด้วยกันเป็นไฟล์เดียว ตามตัวอย่างด้านล่าง (แบบย่อ ๆ) และโหลดเข้าไปใน XTM

—–BEGIN PRIVATE KEY—–

MIIEvgIBADANBgkqhki…………………………………………………………

G9w0BAZ8DCJlecSquiWc+KSWce34+7qxvsbetIOxxqsN

3/FasE8P6woMNU+DH8ma+mU8

—–END PRIVATE KEY—–

—–BEGIN CERTIFICATE—–

MIIFDjCCA/agAwIBAgIR……………………………………………………….

wmEcrCQ0Ix4D0B/VcYApJTidvU8995EJwk7JtoLQ1nYdSR

oBM=

—–END CERTIFICATE—–